Автор: Кот Иван

Один в поле не воин, и без приватной связи Сопротивление невозможно. Однако, несмотря на то, что сеть заполонили многочисленные мессенджеры, называющие себя анонимными, зачастую эти утверждения — лишь маркетинговый ход. Задача этой статьи — разобраться, где мы действительно можем безопасно обсуждать и планировать политику.

Что требуется для анонимного общения?

Во-первых, отсутствие привязки к номеру телефона. Номер телефона привязан к паспорту*, а пробив номера в России стоит таких смешных денег, что с этим справится и школьник на деньги с обедов. Если ваш аккаунт захотят взломать с помощью подмены СИМ-карты (это когда злоумышленник вместо вас получает тот самый короткий код, который "никому нельзя передавать"), то шанс успеха будет выше 80%. Кроме того, вы должны доверяться тому, что мессенджер не сольёт номер, привязанный к вашему аккаунту, государствам тупо на сотрудничестве.

*Это проблема не только России, кстати: 77% из всех государств мира требуют подтверждение личности для регистрации СИМ-карты.

Привязка к email — это тоже не особо хорошо, хотя, если принимаются почты поанонимнее gmail или mail.ru, то это не так страшно. (Эти почты сами могут потребовать подтверждение по телефону для регистрации, поэтому важно, как они были зарегистрированы).

Во-вторых, открытый код мессенджера (причём не только клиента, но и сервера). В код, находящийся на виду, сложнее засунуть бэкдор (хотя это не панацея), сложнее незаметно собирать лишние пользовательские данные, в нём быстрее найдут уязвимости, и его освистают в случае нахождения отлеживающих трекеров.

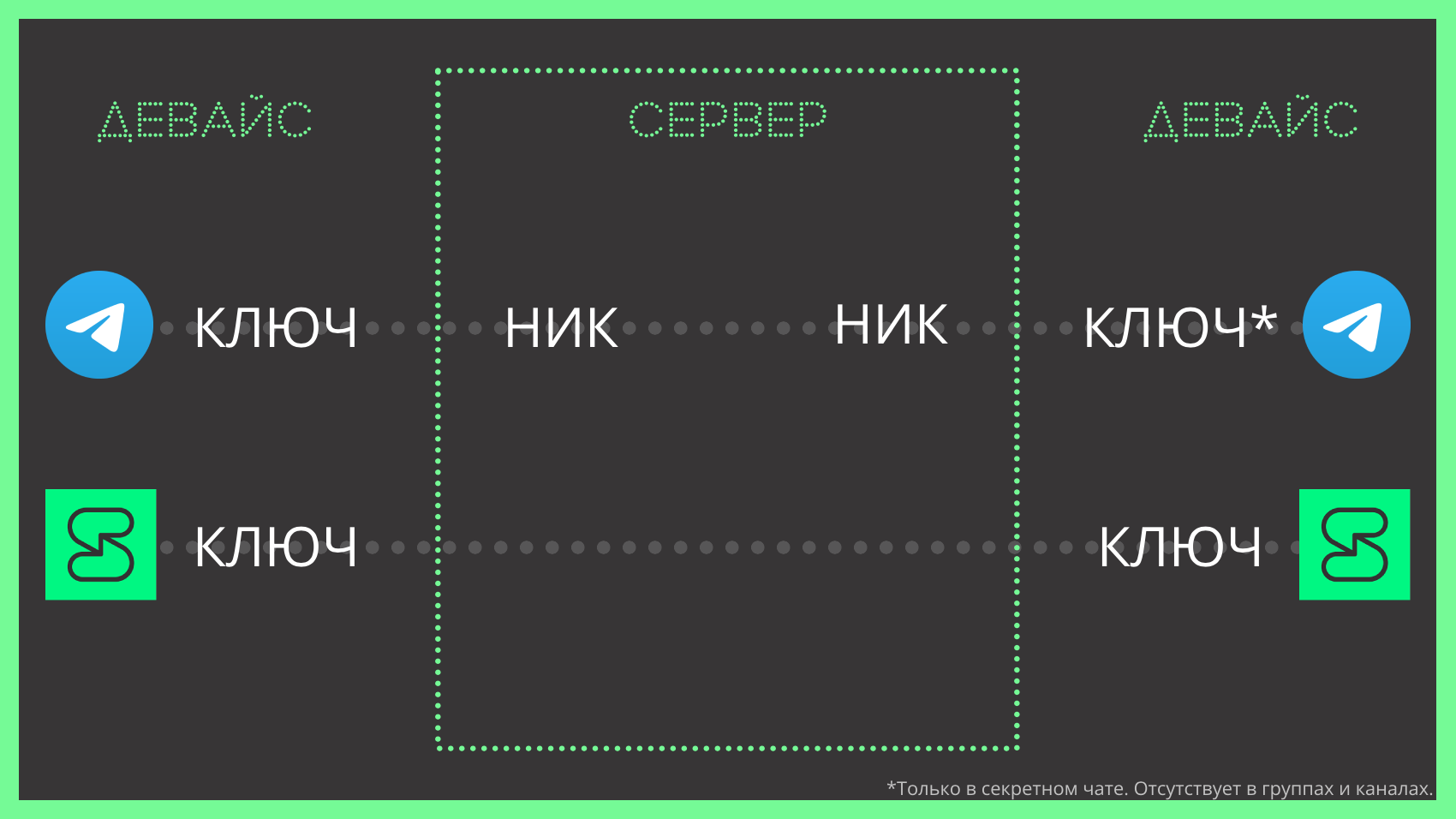

В-третьих, end-to-end шифрование. Ключи шифрования должны быть только у отправителя и получателя, никакие промежуточные узлы между ними не должны быть способны прочитать сообщение. End-to-end шифрование предлагает много кто, но тут есть нюансы:

-

Используется ли такое шифрование по умолчанию?

-

Используется ли такое шифрование в групповых чатах?

-

Открыт ли исходный код, чтобы мы могли проверить наличие такого шифрования?

-

И, что самое важное, даже если данные шифруются — что насчёт метаданных?

В-четвёртых, если приложение централизованое, то должен иметься Perfect Forward Secrecy и Break-in recovery. Это значит, что мессенджер время от времени обновляет сессионные ключи шифрования, и если один такой ключ попадёт в руки злоумышленника, то он не сможет расшифровать всю историю сообщений. В новых и децентрализованных приложениях это не так критично, ибо заполучить ключи шифрования можно лишь взломав/украв сам девайс, но в этом случае сообщения можно прочесть и напрямую.

В-пятых, сам алгоритм шифрования важен. Он должен быть криптостойким, и, желательно, широко распространённым и хорошо изученным.

В-шестых, приложение должно скрывать метаданные. Метаданные — это все данные вокруг самого содержимого отправляемого сообщения (кто отправляет, кому отправляет, когда отправлено, когда прочитанно, насколько длинные сообщения, насколько часто идёт общение, есть ли обмен файлами). Их нередко может быть достаточно для того, чтобы выдвинуть в ваш адрес определённые обвинения. Например, если известно, что вы длительное время общались с каким-то подозрительным человеком, хотя содержимое сообщений неизвестно, это уже веский повод заглянуть к вам на огонёк и лично попросить показать вашу переписку — а то и посадить "на всякий случай", если вы живете в чуть менее демократичной стране. К метаданным относится также и IP — ведь если известно, что определенный подозрительный человек выходит из-под определенного IP-адреса, это повод заглянуть к владельцу этого адреса, а владелец адреса (вплоть до точного местоположения и паспортных данных) вычисляется за небольшую взятку интернет-провайдеру или бесплатно, если вы — государство.

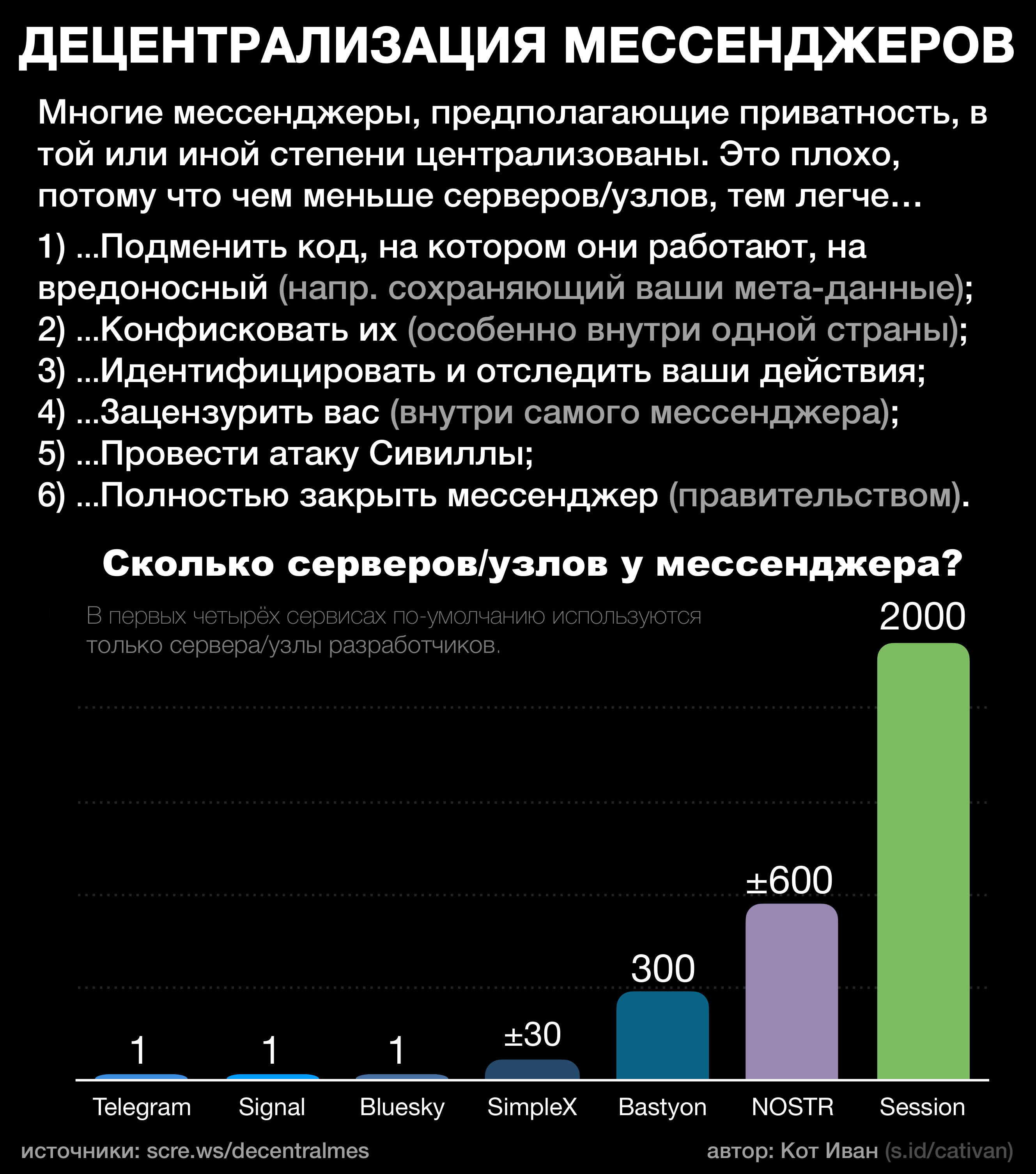

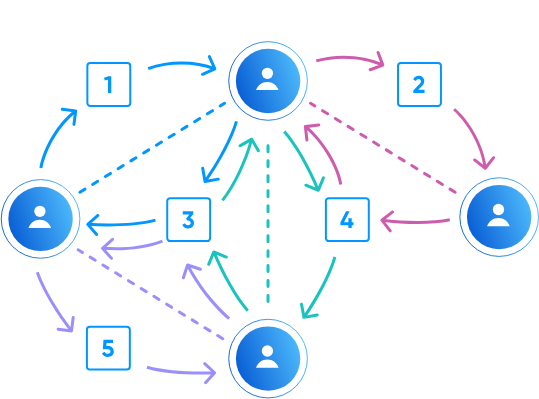

В-седьмых, децентрализация. Если приложение централизованно, то есть все сервера мессенджера контролируются его разработчиками/-цами, то юзеру нужно в той или иной степени им верить. Даже если в приложении используется end-to-end шифрование, всё равно серверам нужно как минимум знать, откуда и куда направлять сообщение — значит, метаданные уже не зашифрованы. Есть альтернативный подход — P2P ("узел-к-узлу"): это когда ты подключаешься напрямую к другому, как рация, без посредников-серверов. Но это решение подходит только для очень специфических задач. Такой подход хорош, только если вы уверены в надежности получателя и общаетесь с ним не через Интернет, а через, например, bluetooth; во всех остальных случаях от него стоит отказаться (почему — подробнее ниже). Короче говоря, если собеседники хотят общаться через Интернет, то между ними, с одной стороны, должны быть какие-то промежуточные сервера, но, с другой стороны, они не должны быть в руках какой-то компании, и должны хранить как можно меньше пользовательских данных (в идеале — не хранить вообще).

К децентрализации можно добавить и то, сколь много данных о пользователе/-льнице собирает приложение, и сколь много оно может собрать. Как показывает опыт, "политка нулевых логов" (политика, согласно которой программы не собирают никаких данных о пользовательнице/-ле) рушится как карточный домик, если государство требует сделать исключение и всё-таки собрать немного логов на какую-то персону. Децентрализация может позволить то, чтобы сбор логов стал невозможным.

В-восьмых, приложение должно пройти через независимый аудит. По одному этому критерию отфильтровывается огромное количество потенциально годных мессенджеров просто в силу их новизны или бедности их разработчиц/-ков — увы! — но это не становится от того менее важным. Доколе вы не профессиональный/-ая хакер/ка, просмотревший/-ая приложение целиком, без аудита вы ничего действительно не можете сказать про его безопасность. В приложение встроен Tor? Аудит может показать, что в отправляемом пакете содержится хэш IP-адреса отправителя, а такой хэш можно подобрать на несколько дней. Приложение шифрует ваши данные? Аудит может показать, что из-за того, что алгоритм шифрования пропускает дополнение последнего неполного блока при использовании режима CBC, он сам создает себе "бекдор" для обхода шифрования. Если вы не понимаете, что значат слова выше, вам нельзя использовать приложения без аудитов.

В-девятых, большой плюс, если ваш мессенджер создала НКО. Это обеспечит стабильность существования мессенджера, даже если он не будет очень прибыльным, и даст некоторую наджду на то, что компания не продаст идею приватности за деньги.

И, наконец, то, о чём чаще всего забывают (потому что такие приложения обычно делают в цивилизованных странах, без учёта российских реалий) — защищённость ваших данных от злоумышленника с физическим доступом к вашему устройству. Например, для людей в форме этот доступ получить проще, чем кажется, причём не всегда для этого интереса даже есть какие-то значимые причины. Уже поступали сообщения о выборочных осмотрах телефонов в метро. Вы можете просто оказаться не в том месте не в то время, чтобы вас приняли за закладчика и попросили показать содержимое телефона (как это бывало со мной). Будет неловко, если одного случайного осмотра хватит, чтобы все ваши сообщения из лучшего в мире децентрализованного опенсорсного мессенджера с тройным end-to-end шифрованием были у заинтересованных лиц как на ладони. Конечно, можно позаботиться о том, чтобы поставить пароль на приложение, замаскировать или скрыть его, или вообще выходить из приложения каждый раз, когда закончили общение, но будет лучше, если защитный функционал будет встроен в приложение сразу же.

Есть и более подробные списки требований к безопасным мессенджерам и сравнительные таблицы (1, 2), где рассматриваются их достоинства и недостатки. Я рассмотрю не все мессенджеры, а только наиболее распространённые и полезные.

Проблемы Telegram

Теперь, когда я описал все требования к анонимному мессенджеру, как вы думаете, соответствует ли им Телеграм, который давно позиционирует себя как анонимный мессенджер и антипод всяким там Вконтакте? Разумеется, нет. Всё очень плохо — настолько плохо, что Телеграм заслуживает отдельного раздела.

-

Ни для кого не секрет, что номера, привязанные к аккаунтам в Телеграм, пробиваются, и стоит это очень дёшево. Более того, с недавних пор телеграм специально препятствует использованию фейковых номеров, купленных на специальных сервисах — даже Вконтакте не прилагает таких нечеловеческих усилий для умышленного ограничения права на анонимность. Вероятно, это делается для того, чтобы втюхивать встроенные в сам Телеграм анонимные номера, которые можно купить за криптовалюту TON, но сегодня они стоят от двадцати тысяч рублей! Обычно одноразовые номера стоят двадцать-тридцать рублей. Остаётся лишь покупка готовых аккаунтов, часто слетающих, причём в основном с сервисов российского происхождения, что порождает новые угрозы безопасности.

-

Хотя Телеграм клянется, что передавал "ровно 0 байтов информации властям", отчет Der Spiegel говорит об обратном: Телеграм неоднократно делился личной информацией своих пользователей/-льниц по крайней мере с правительством Германии. Обновление: Телеграм больше не скрывает, что охотно выдает данные пользователей самым разным государствам. Обычно он добавляет, что с Россией всё равно не стал бы сотрудничать, ведь в ней "низкий индекс демократии".

-

В пользовательском соглашении написано, что если вы обвиняетесь в терроризме, то Телеграм охотно выдаст ваш IP-адрес, номер телефона и все остальное даже государству России. Стоит ли говорить, что сегодня любое Сопротивление в нашей стране — терроризм?

-

В документах разработчиц/-ков ПО для слежки за россиянами/-ками, оказавшихся в распоряжении New York Times, сообщалось, что ФСБ может узнавать, когда и кому пользователи шлют данные через Telegram, и прикреплены ли к сообщениям файлы.

-

End-to-end шифрование отсутствует в групповых чатах, а также опционально & крайне неудобно в личных сообщениях (речь идёт о секретных чатах).

-

Код клиента Телеграма опубликован в открытый доступ, но код сервера — нет.

-

Телеграм централизован. Это значит, что, во-первых, при желании он может деанонимизировать вас, во-вторых, при желании он может цензурировать вас (что он уже нередко делает с оппозиционными каналами). В-третьих, даже если он не захочет этого делать, благодаря централизации его может зацензурить третья сторона: например, перед близящимися выборами 2024 года Телеграм (как и YouTube, Viber, WhatsApp, Вконтакте) начал массово сбоить (сбой объяснили проверкой спецслужб и настройкой шлюзов Роскомнадзора).

-

Телеграм создан россиянином, и это не следует забывать. Когда-то у создателя Телеграма была репутация борца с Роскомпозором без страха и упрёка. Сейчас, однако, поведение [полковника] Дурова вызывает серьёзные подозрения. Ещё в 2020 Телеграм разблокировали, потому что Роскомнадзор "позитивно оценивает высказанную основателем Телеграмм готовность противодействовать терроризму и экстремизму.", несмотря на то, что изначальные требования суда к Телеграму, которые привели к его блокировке, не были выполнены. Разблокировка телеграма произошла именно тогда, когда у Дурова начались проблемы с его криптовалютой TON, и ему требовались большие вложения для продолжения функционирования телеграма. По данным источника, близкого к правительству, в переговорах между телеграмом и государством участвовал банк ВТБ. В результате мы видим и удаление бота "Умного голосования", и пометку "Fake" для канала жён мобилизованных "Путь домой" (пометка устанавливается по жалобам пользовательниц/-лей — однако пометки не получают бесчисленные другие каналы, на которые вне сомнений летело немало жалоб). Вышеупомянутые сбои Телеграма также уже случались в 2024 году 24 января: замминистра цифрового развития Якутии Андрей Суслов связал неполадки с профилактикой, которую проводит Роскомнадзор. В конце концов, в РФ заблокировали все "неподконтрольные" (иностранные) мессенджеры (речь идет о Facebook Messenger, Instagram Messenger, Signal и др.), но Телеграм тут как тут.

-

Существует целая индустрия для пробива аккаунтов в Телеграм. Проще, чем аккаунт в Телеграм, пробивается разве что аккаунт вк (и то — не факт). И одним только получением номеров дело не ограничивается: есть боты, предоставляющие услуги полноценной слежки. Они могут показать, на какие каналы подписан пользователь, а также в режиме более-менее реального времени уведомлять следящего о подписках или отписках от каналов, об отправке комментариев или сообщений в чатах, об изменениях данных пользователя. И это доступно всем людям по скромным расценкам! У Кремля возможностей для анализа публичных чатов и каналов в Телеграм и без того намного больше, спасибо открытому API. Есть подтверждения, что силовики охотно используют те же самые незаконные боты и даже взломанные базы персональных данных для деанона юзеров Телеграм.

-

Изначальные обещания Телеграма навсегда остаться бесплатным и безрекламным нарушены. Из-за того, что Телеграм не имеет полностью открытый исходный код, нельзя принудить его сдержать это обещание.

-

Недавно Телеграм впервые начал открыто отступать от приватности в пользу коммерциализации, добавив функции дополнительной конфиденциальности (например, возможность анонимно комментировать (от имени закрытого канала) или видеть, когда другие пользовательницы/-ли были онлайн, не раскрывая своих данных) только для тех, кто приобрел премиум-подписку. Стоит отметить, что любые другие дополнительные функции за доплату не были бы так предосудительны, как конфиденциальность за доплату.

-

В телеграме есть совершенно идиотские уязвимости: от возможности вычислять IP-адрес (а как следствие — и точное местоположение, и паспортные данные) собеседника при совершении звонка до определения геопозиции через функцию "люди рядом". (Кстати, точное определение геопозиции некогда пофиксили, но недавно снова сделали возможным.) Если вы правильно не выставите настройки, то он не защитит вас даже от threat model на уровне разбирающегося в программировании школьника/-цы — другими словами, настройки Телеграма не установлены на приватность по-умолчанию.

-

В последнее время всё больше оппозиционных активистов сообщают о том, что спецслужбы читают их чаты, а ФСБшники цитируют их сообщения. Более того, подозрительные вещи происходили даже в секретных чатах — например, сообщения отмечались как прочитанные, хотя было достоверно известно, что собеседник их не читал. Не надо верить всем слухам, но надо учитывать, какие опасности они предупреждают.

У телеграма есть лишь один реальный плюс, и за него ответственны даже не сами разработчицы/-ки этого мессенджера. Это форк "Партизанский телеграм" от киберпартизан/ок Беларуси. Оно устанавливает правильные настройки в телеграм и позволяет создавать фейковые пароли, при вводе которых человеку с доступом к вашему устройству будут показываться заданные вами аккаунты и удаляться аккаунты с чувствительной информацией. Я не собираюсь рассказывать, как анонимно использовать телеграм — лучше бойтесь его, чем обманывайтесь ложным чувством безопасности.

Альтернативы

Мессенджеры, которых нужно остерегаться

Вконтакте. Диалоги не шифруются вообще, все данные известны всем. Говорить в ВК — это как говорить по телефону с одной комнате с ментом. Разве кому-то нужно это повторять?

WhatsApp, Skype, Apple iMessage, Instagram Messenger, Google Messages, Facebook Messenger, Outlook и другие популярные мессенджеры. Хотя в них и включено конечное (end-to-end) шифрование по умолчанию (впрочем, нередко ключи шифрования раскрываются, если кто-то пожалуется на переписку, или её хотя бы заподозрят в незаконности), у них нет открытого исходного кода и шифрования метаданных (важно!). Они умышленно собирают колоссальное количество данных пользователей/-льниц — например, все номера из списка контактов, ваш ФИО и личные данные, — и для регистрации необходим номер телефона. Эти мессенджеры также не мешкают ни на секунду перед тем, чтобы выдать ваши данные государствам по запросу (iMessage, WhatsApp (в реальном времени!), Facebook Messenger, Outlook & Skype, Google...). Роскомнадзор успешно глушит работу этих мессенджеров для своей "профилактики" или во время протестов.

Viber. Персональные данные юзерок/-ов хранятся в России — т.е. их всегда может накрыть государство. Также, протокол закрыт, поэтому неизвестно, есть ли в нём вообще конечное шифрование на самом деле. Мета-данные не шифруются, централизован. В клиент встроена телеметрия и шпионские программы Google.

Discord. Настолько плохо, насколько возможно (не считая ВК, конечно). Он будто бы не требует номера телефона (только email), но только если вы не используете Tor. End-to-end шифрование не используется в чатах дискорда. Discord собирает кучу пользовательских данных (вплоть записей ваших разговоров!), злонамеренно продает их. Имеет такие огромные ограничения на VPN IP и SMS VoIP-верификацию. Он централизован, и его код закрыт.

Zoom. Возвращаясь к теме о закрытых исходных кодах: Zoom врал о том, что использует end-to-end шифрование много лет. Оказалось, его никогда не было. Zoom так и не открыл код после этого, так что нет повода верить ему снова.

ToX. ToX — это P2P-мессенджер, который позволяет регистрацию без номера телефона. Однако криптографический протокол в основе мессенджера самодельный и страдает от серьёзной уязвимости. Разработчики/-цы обещали исправить её 2 марта 2023 года. На момент написания статьи это последнее сообщение в их блоге. В репозитории библиотеки, лежащей в основе мессенджера, всё ещё написано, что это экспериментальное ПО, не прошедшее независимого аудита. Совершенно небезопасный для использования.

Wickr Me. Некогда был классным, популярным своей анонимностью мессенджером. Потом его выкупил Амазон в союзе с ЦРУ и закрыл нахуй. Всё, что нужно знать о Big Tech.

Cwtch и Berty. Это два действительно хороших мессенджера: они децентрализованы, не требуют номера для регистрации, имеют открытый исходный код & конечное шифрование, не связаны с криптовалютами (если для вас это плюс) и многое другое. Однако они оба не прошли аудита информационной безопасности, из-за чего — увы! — для серьёзных дел их не рекомендуют использовать даже сами разработчики/-цы.

Threema. Платное приложение (руководствуется принципом "лучше вы заплатите за нашу работу напрямую, чем мы втихую будем продавать ваши данные" ака "во главе угла стоят пользователи, а не инвесторы") — впрочем, оплата единоразовая (около 500р). Централизованный мессенджер с end-to-end шифрованием. Не требует номера или почты. Собирает немного персональных данных (идентификатор, диагностика, информация контактов — последнее можно опустить при анонимном входе). Прошёл аудит информационной безопасности совсем недавно (в 2023). Он, может, и неплох, но я советую обойти его стороной из-за того, что он платный (и нет пробной версии), имеет закрытый код серверной части приложения, собирает некоторые данные и централизован. Также, им пользуется относительно немного людей, а если уж выбирать среди одинаково непопулярных мессенджеров — выбирайте лучший из возможных.

Неплохие мессенджеры

Signal. Этот мессенджер гораздо лучше вышеприведённых аналогов, и даже был рекомендован Эдвардом Сноуденом в 2015 году. Он использует end-to-end шифрование с perfect forward secrecy, коды клиента и сервера находятся в открытом доступе, организация за Сигналом является некоммерческой, а одноимённый алгоритм шифрования хорошо изучен, и получил положительные отзывы от специалистов. Репутация у Signal куда лучше, и сложно поверить, что компания, стоящая за ним, готова выдавать личные данные пользователей российским спецслужбам (более того, разработчицы/-ки мессенджера открыто антикапиталистические). Если верить, что на серверах Signal действительно используется код, который размещён в открытом доступе, то на них должно храниться минимальное количество метаданных (хотя уже были разговоры о некоторых уязвимостях касательно метаданных в Сигнале). И всё же, мессенджер требует номера телефона для регистрации, со всеми проблемами, описанными выше (включая восстановление доступа к вашему Signal-аккаунту с шансом 80%).

Также Signal полностью централизован, а на серверах как минимум хранятся номера, привязанные к аккаунтам signal, и даты последнего соединения пользователей с сервером. Уже был один случай, когда компания Twilio, отвечающая за верификацию номеров для Signal, подверглась фишинговой атаке, и злоумышленникам стали известны номера, привязанные к аккаунтам Signal, и СМС с кодами регистрации. Сигнал также держит свой сервер на базе Amazon, так что то, кто кому пишет, видно не только команде Сигнала, но и этой крупнобуржуазной компании. Кроме того, в документах, оказавшихся в распоряжении New York Times, утверждалось, что российские спецслужбы способны получать метаданные и для сообщений, отправленных через Signal.

Когда-то ничего лучше этого мессенджера и не было, но сейчас есть. Впрочем, нужно отдать ему должное за два ярких преимущества: во-первых, это самый популярный анонимный мессенджер. Если кто-то беспокоится об анонимности, или кто-то занимается политикой, шанс 99 к 1, что он использует Сигнал, а не что-либо другое. Во-вторых, (благодаря этому же) за кодом приложения наблюдает больше глаз, что лучше защищает от эксплоитов. Из-за большой фанбазы прошёл аж две дюжины аудитов информационной безопасности — это гораздо больше, чем один-единственный аудит у многих остальных приложений. В-третьих, это самый надежный мессенджер — и в силу количества глаз, и в силу её старости и авторитетности. Новомодные сверханонимные (рекомендованные) мессенджеры чрезвычайно креативны, но могут и умереть через пару лет, или иметь какие-то идиотские неудобства/небольшие потенциальные уязвимости, пофиксить которые у разработчиц/ков нет ресурсов.

Element/Riot (Matrix), Gajim/Conversation/Jabber (XMPP). В скобках — протоколы, вне скобок — наиболее популярные мессенджеры для общения по этим протоколам. Эти протоколы предполагают некоторую степень децентрализаии и реализуют федеративную архитектуру. Это означает, что они работают как почтовый протокол SMTP — он позволяет пересылать электронные письма между пользователями, использующими сервера от разных провайдеров (вы можете послать письмо с gmail на protonmail), а Matrix и XMPP позволяют пользователям использовать разные сервера для хранения своих данных и при этом общаться друг с другом. Например, внутри Matrix вы можете общаться с людьми из Matrix, Телеграма, электронной почты, из комментариев на YouTube, VK (или из сотрудничества с ними, или через проложенные к ним «мосты»).

И всё же, хотя Matrix и XMPP предоставляют свободу выбора серверов, которыми вы пользуетесь, они требуют некоторого уровня доверия к этим серверам. Сервера Matrix собирают метаданные зашифрованных сообщений сверх необходимого. Чаты Matrix отправляются на домашние серверы каждого участника (это может приводить к утечкам — например, если хотя бы один/на участник/ца сервера зарегистрирован/а через Matrix-org, который находится на Cloudflare, то эта мегабуржуазная компания уже будет иметь все метаданные сервера; то же, если вы зарегистрируетесь через частный сервер, расположенный в вашей стране и сотрудничающий с вашим государством). Можно хостить сервера и самостоятельно, но это технически сложно делать анонимно и безопасно. Matrix ещё и требует email для регистрации, и более насыщен говнокодом, чем XMPP. Matrix также собирает информацию о вас (список контактов, информация о контактах, диагностика и юзерский контент). Реализация vodozemac (Element построен на нём) прошла аудит информационной безопасности.

XMPP — это относительно неплохой выбор, у него открытый исходный код для клиента и сервера, не требуются личные данные для регистрации. Групповые чаты хранятся только на основном сервере (и другие должны подключаться непосредственно к нему, чтобы получить метаданные). Но есть более децентрализованные мессенджеры, которые практически убирают необходимость доверять каким-либо серверам, и о них и пойдёт речь далее. (Впрочем, если сервер хостите вы, и вы сумели настроить его безопасно — т.к. вы контролируете 100% данных сервера, это может быть одним из самых безопасных методов общения — но для вас, всем остальным придется вам довериться). Большинство алгоритмов и приложений на основе XMPP не прошли информационного аудита. Тем не менее, они уже несколько десятилетий известны как основы безопасного общения, поэтому их использование приемлемо.

Delta Chat. Мессенджер с интересной концепцией: по сути дела это клиент для отправки зашифрованных сообщений через вашу электронную почту, и если у кого-то не установлен Delta Chat, он/а получает сообщение в виде зашифрованного эмейла. Включено конечное шифрование, можно синхронизировать данные на нескольких девайсах. Мессенджер федеративен, ведь зашифрованные сообщения хранятся не на центральном сервере, а на вашем почтовом ящике. Есть группы и функция исчезающих сообщений, открыт исходный код и пройден аудит. Впрочем, он не скрывает вас от вашего эмейл-провайдера и не шифрует сообщений, если собеседник не установил приложения, а также может подвергнуться атакам через уязвимости эмейла (т.е. может быть взломан ваш эмейл-ящик или весь эмейл-провайдер).

Wire. Децентрализован, конечное шифрование включено по-умолчанию, позволяет делать видео-звонки. Если верить компании, он даже не сохраняет вашего IP-адреса. Тем не менее, мессенджер собирает о вас некоторые другие данные (телефонный номер или электронный адрес, идентификатор, информация контактов, данные об использовании, диагностические данные — всё это хранится на централизованном сервере), и он непопулярен (около полумиллиона пользователей). Поэтому его лучше не использовать для общения на небезопасные темы — но им вполне можно заменить скайп!

Bridgefy. Похож на Briar (о нём — далее), но не настолько сфокусирован на анонимности и конфиденциальности. Также децентрализован, также позволяет обмениваться сообщениями без интернета, также использует конечное шифрование (основанное на протоколе Signal), тоже P2P, тоже доставляет сообщения лишь тогда, когда вы онлайн. Прошёл аудит информационной безопасности. В отличие от радикального фокуса на анонимности и конфиденциальности, Bridgefy скорее сфокусирован на ежедневном практическом оффлайн-использовании: он доступен на большее количество девайсов, его алгоритм надежнее и быстрее, чем у аналога-Briar, а также он рассчитан скорее на масштабное распространение контента, чем на щепетильные диалоги с доверенными друзьями и подругами. А ещё на базе Bridgefy SDK можно построить много чего (сети, музыкальные платформы, системы платежей, игры...) локального — соц. сеть школы, группа сквота, интерактив активистской группы на задании и т.п. Тем не менее, он требует регистрации по эмейлу и собирает о вас некоторые данные (и ваши личные данные, в отличие от контента, хранятся на централизованном сервере).

Рекомендуемые мессенджеры

В общем и целом, все дальнейшие мессенджеры являются децентрализованными, не связаны с Big Tech, шифруют диалоги сквозным (E2E) шифрованием, не требуют телефона для регистрации, доступны бесплатно, имеют полностью открытый исходный код (клиент+сервер), противостоят популярным методам хакерских атак, (почти) не собирают о вас данных и скрывают мета-данные сообщений, хранят все диалоги локально, а также прошли аудит информационной безопасности. Все известны хорошей репутацией. Все (кроме Session) имеют perfect foward security и break-in recovery. Все компании (кроме SimpleX) зарегистрированы как НКО. Все мессенджеры доступны только с VPN.

Session Messenger

Session — это мессенджер, радикально сфокусированный на вашей приватности и анонимности. В частности, он специализируется на минимизации собираемых мета-данных. Как он этого добивается?

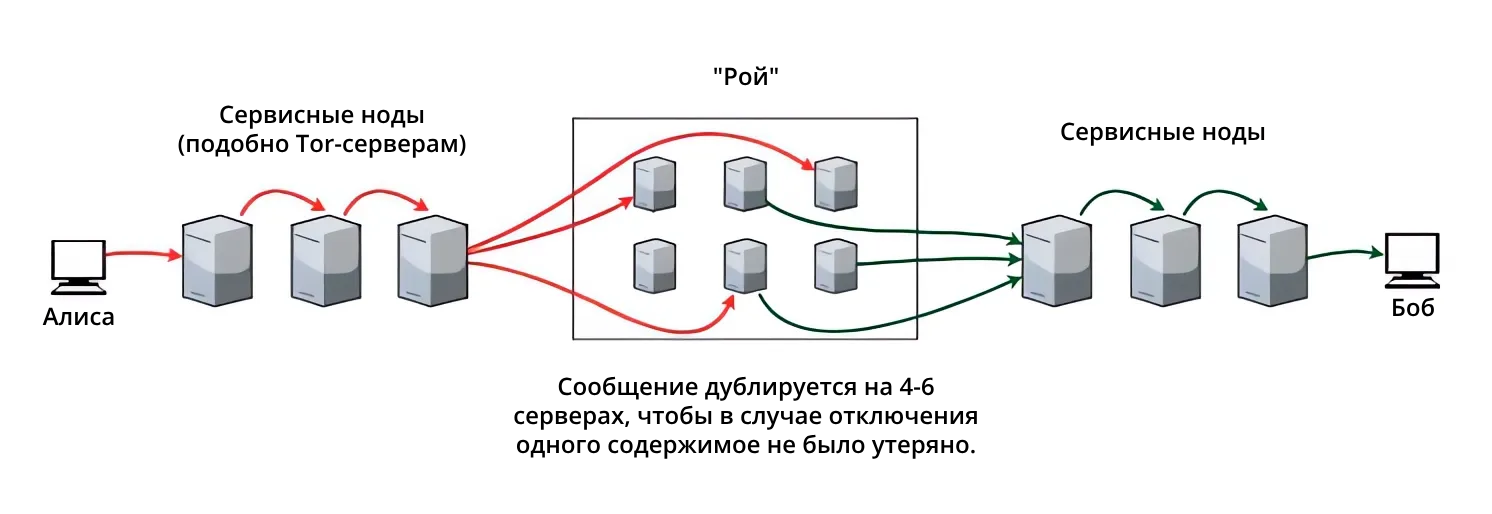

Во-первых, любая работа с этим мессенджером по-умолчанию проводится через систему, подобную Tor, с некоторыми ключевыми отличиями, даже повышающими её надежность (в частности, значительно сложнее провестим атаку Сивиллы). Сокрытие IP-адреса важно, потому что государство может потребовать у разработчиков/-иц мессенджера выдать его — такое уже случалось, например, с Protonmail: его вынудили выдать лишь IP-адрес экоактивиста, но этого хватило, чтобы поймать и арестовать его. Однако команда Session уже получает по 20 запросов от разных судов каждый месяц, и на каждый отвечает, что не может ни за деньги, ни под пытками ничего узнать о запрашиваемом, даже если и самим очень хочется. У такого подхода есть и минус: сообщения отправляются и получаются не мгновенно, а с задержкой в 0.5-1 секунду.

Когда вы отправляете сообщение, оно сохраняется в рое вашего получателя. Рой — это группа из 5-7 узлов службы Oxen, которым поручено временно хранить сообщения для последующего извлечения их получателем. Такой узел может поднять любой желающий и начать получать за это деньги. Рои делают децентрализованный сетевой бэкэнд Session гораздо более надежным и отказоустойчивым.

Во-вторых, Session принципиально не собирает о вас НИКАКИХ данных. На самом деле это делают все остальные мессенджеры (кроме Briar): просто кто-то собирает более уязвимые данные, вроде ФИО (Viber) и персонального идентификатора (Телеграм), а кто-то — менее уязвимые, вроде номера телефона (Сигнал), информации о контактах (Threema) или данных по использованию (Wire). Ситуации Сигнала или Threema лучше, но и они далеки от идеала: суд может потребовать эти данные и идентифицировать человека по ним. Так уже случалось, когда, например, ФБР вынудили Signal выдать время входа и выхода активиста в сеть (неизвестно, оказался/-лась ли преступник(-ца) пойман, но это можно было использовать по крайней мере для атаки корреляций: вот Вася Пупкин 15 раз подряд выходит из ВК с ХХ:ХХ и Анонимов Анонимович заходит в Сигнал в ХХ:ХХ+1, и наоборот — выходит из Сигнала, и заходит в ВК спустя минуту). Session принципиально отказывается знать о вас что-либо: никаких анонимных отчетов об ошибках, конфиденциальных пингов главсервера при запуске, обезличенных анализов популярных методов использования. Из-за этого команда Session в конце концов даже не знает, сколько людей пользуется их приложением!

Третей потрясающей особенностью Session будет обилие узлов для связи. В этом Session с отрывом обгоняет все остальные мессенджеры.

Четвертая, и крайне противоречивая особенность Session — это схема работы его Session ID. При регистрации вы получаете набор случайных букв и цифр, который в дальнейшем будет являться вашим идентификатором (можно также зарегистрировать никнейм). Этот ID на самом деле является вашим публичным ключом — т.е. с вами связываются без посредников.

Благодаря такой системе вы полностью владеете своей личностью. Если ник можно отсоединить от ключа, то связь через ключи напрямую невозможно зацензурить. (Ещё больше затрудняет цензуру то, что в Session сообщения отправляются не через сервер отправителя, а на сервер получателя/-льницы.) Кроме того, вашу личность невозможно восстановить без доступа к ключу (т.е. разработчицы-/ки должны войти в ваш аккаунт, и государство не может от них этого потребовать). Система работает идентично криптовалютам, где у вас есть один ключ, отвечающий за сохранность ваших средств.

У вашего аккаунта (пока что) только один ключ, и разные контакты могут узнать, что переписываются с одним и тем же человеком. Session позволяет неофициально создать несколько разных аккаунтов.

Однако из-за того, что вы связываетесь напрямую через ключи, эти ключи нельзя менять время от времени (другие мессенджеры делают так, сохраняя неизменным ваш ник или идентификационный номер). Как следствие, у Session отсутствует Perfect Foward Security и Break-in recovery. Что это значит?

Отсутствие PFS значит, что если хакер заполучит ваш ключ, он сможет прочесть все ваши будущие диалоги (в некоторых редких случаях и прошлые диалоги). Если бы PFS был, взломать можно было бы лишь кусочек одного из диалогов, или все диалоги, но только за определенный промежуток времени — ибо ключи шифрования проходили бы ротацию. Отсутствие BIR значит, что после взлома нельзя будет восстановиться, и нужно будет создавать новый аккаунт.

Тем не менее, хотя это может показаться серьёзной уязвимостью (и многие об этом гневно пишут), вероятность дистанционного взлома ключа практически невозможна. Ключ можно получить лишь через физический доступ к девайсу, но в этом случае злоумышленник и так может прочитать все ваши сообщения!

Эта фича была полезна для старых централизованных мессенджеров, где ключи шифрования хранились на серверах, и она не так важна для децентрализованных с конечным шифрованием. Как уже сказано, криптовалюты используют эту систему, и вполне справляются (оборот Биткоина — триллионы долларов).

Тем не менее, есть две ситуации, в которых это может быть действительно опасно. Во-первых, (мнемонический) ключ шифрования может быть получен при физическом доступе к девайсу (например, если вы активист/ка, и вас приняли), что дает возможность читать будущие сообщения и в крайне специфической ситуации даже восстановить удаленные сообщения (вплоть до полной истории всех диалогов определенного аккаунта). Во-вторых, если у вас незаметно украли мнемонический ключ, то вся ваша дальнейшая переписка будет скомпромитирована, и вы не будете знать, что вас прослушивают. Можно добавить еще о возможной угрозе квантовых компьютеров в отсутствие PFS и квантово-устойчивого шифрования, но вряд ли это является актуальной проблемой.

Эти проблемы возможно решить, но они ещё не решены. Поэтому вам стоит сделать следующий вывод: ВАШ КЛЮЧ ШИФРОВАНИЯ — ЭТО ВАША ИДЕНТИЧНОСТЬ. НИКОГДА НИКОМУ НЕ ПОЗВОЛЯЙТЕ ЕГО УЗНАТЬ. Не храните ключ на компьютере, но записывайте его на бумажку, которая будет надежно спрятана. Если ваши девайсы однажды были конфискованы, вам стоит создать новый аккаунт.

Другой важный совет, который стоит учесть — если вы хотите остаться анонимной/ым в Session, вам не стоит распространять ID своего аккаунта где попало. Например, если вы напишете на странице Вконтакте ваш ID, данный аккаунт будет полностью деанонимизирован, ведь легко связан с вашей реальной личностью. Даже если вы поделитесь в личном сообщении, администрация может потенциально прочесть его. Делитесь своим ID или только внутри Session, или "лично в руки" через зашифрованный канал с удалением после (например, зашифрованную заметку с функцией "удалить после прочтения").

Интересной особенностью Session является метод борьбы с атакой Сивиллы. Для этого Session использует криптовалюту OXEN: все узлы базируются на блокчейне (ваши сообщения не хранятся в блокчейне), что делает захват всех (или даже большинства) узлов немыслимо дорогостоящей задачей, в то время как в SimpleX или Tor узлы можно создавать бесплатно. Некоторые видят недостатком то, что приложение связано с криптовалютами.

Session был основан на мощном мессенджере Signal как попытка исправить его недостатки: фактически, Session — это "Signal Premium". В мессенджере есть боты, публичные каналы и другой важный функционал.

Теперь к минусам. У Session довольно ненадёжный экран блокировки приложения. Если вы включите блокировку приложения, то для разблокировки будет использоваться не какой-то уникальный для приложения пароль, а системный компонент Android, который потребует от вас ввести тот же пароль или (что ещё хуже!) тот же отпечаток пальца, что установлен на устройстве. Соответственно, если Ваш телефон очень захотят осмотреть и на нём установлена разблокировка по отпечатку пальца, то ваш палец против вашей воли могут отрезать и приложить к сканеру, чтобы получить доступ сначала к устройству, а потом и к данным Session. Эта проблема знакома разработчикам/-цам и будет решена в ближайшем времени.

Во-вторых, в какой-то момент Session планиурет ввести платную "premium"-версию, прибыль с которой целиком пойдёт тем, кто содержит узлы, на почве которых работает Session. Само приложение и приватные функции навсегда останутся бесплатным (ибо оно FOSS), но с дополнением вы получите чуть больше косметических плюшек: например, описание своего аккаунта (как в Telegram).

В-третьих, в Session несложно проводить спам-атаки, ибо новые аккаунты создаются почти мгновенно. Индивид/ка достаточно хорошо защищен/а от спама, но в чатах это может оказаться проблемой. (Впрочем, первое решение этой проблемы уже осуществлено.)

В-четвертых, фотографии/файлы/вложения в Session (пока что?) хранятся на централизованном зашифрованном сервере в Канаде. Это не является уязвимостью, но может на какую-то долю позволить цензуру (нельзя цензурировать юзеров/-ок выборочно, но можно теоретически отключить сервер для всего Session целиком). Впрочем, в этом случае использующие Session могу начать скидывать друг другу ссылки на файлообменники — основная возможность для общения не будет нарушена.

Последним, но не по значению: не все смотрят оптимистично на будущее Session. Некоторые опасаются, что команда попала в зависимость от владельцев узлов, как инвесторов/-ок, или что она не способна на экономическое развитие софта.

F-Droid, кстати, пометил Session как приложение с "не полностью открытым исходным кодом", потому что система быстрых уведомлений на телефоне не является открытой. Вы можете выбрать "медленные уведомления" в самом приложении или вовсе использовать форк Session, где вообще нет функции быстрых уведомлений.

Update: на приложение выкатили серьёзную критику, что несколько ставит под сомнение его надежность.

Ключевые преимущества Session:

-

Скрывает IP-адреса по-умолчанию через "Tor-premium"-систему

-

Не собирает о вас никаких данных и минимизирует ваши мета-данные (в т.ч. удаляет мета-данные из отправляемых изображений автоматически)

-

Очень хорошо противостоит атаке Сивиллы (сводя её к практически невозможной)

-

Полностью исключает возможность MITM-атаки

-

Ваш аккаунт, канал или публикации практически невозможно подвергнуть индивидуальной цензуре: если существует любой доступ к Session, то существует доступ и к вам

-

Не зависит от DNS

-

Вы полностью владеете своей цифровой личностью через систему Session ID в виде ключей: вас нельзя зацензурить, и ваш аккаунт не может восстановить какая-нибудь "техподдержка"

-

Дублирует отправленное сообщение на нескольких серверах для большей надежности и противостояния цензуре (в SimpleX — сообщения на одном случайно выбранном сервере)

-

Есть никнеймы: это позволяет избегать фишинга ("goblin" сложнее подделать, чем длинную SimpleX-ссылку), а также осуществить двойную защиту аккаунта с помощью ключа акаунта + ключа никнейма

-

Организация, стоящая за мессенджером, зарегистрирована как некоммерческая

-

В будущем будет доступно сокрытие IP-адреса в звонках!

Ключевые недостатки:

-

Наличие единого идентификатора

-

Не позволяет переписываться без интернета

-

В некоторых редких ситуациях отсутствие PFS представляет угрозу

-

В будущем — некоторые косметические функции за доплату

-

Может оказаться нагрузкой на батарею

-

Ненадежный экран блокировки

-

Файлы/вложения хранятся на централизованном сервере

-

Если включить "режим быстрых уведомлений", исходный код будет не целиком открытым

-

Нет некоторых тонких методов защиты (например, queue based messages)

-

Некоторые считают проект бесперспективным

Ссылка на сайт. Аудит информационной безопасности Session находится здесь. Видеоинструкция по использованию Session: Invidious (приватный front-end YouTube).

SimpleXChat

SimpleX — это инновационный мессенджер, который радикально укрепляет вашу анонимность путём отсутствия любого рода идентификатора для пользователя — ни номеров, ни никнеймов, ни даже случайных чисел! Вместо этого для общения используются временные одноразовые идентификаторы очередей сообщений, уникальные для каждого диалога. Причём вы выбираете, с какого сервера вы будете получать сообщения, а ваш собеседник — через какой сервер вы будете отправлять ему сообщения. В итоге получается такая схема общения:

Когда вы отправляете сообщение, оно временно сохраняется на случайно выбранном сервере получения. Когда вы получаете сообщение, оно временно сохраняется вашем случайно выбранном сервере получения.

Для того, чтобы начать диалог с Алисой, вы генерируете одноразовую ссылку или QR-код и обмениваетесь с собеседником(-цей) по стороннему каналу. Чтобы начать другой диалог с Бобом — вы генерируете другую ссылку. Если у вас включен режим инкогнито (делающий имя разным для каждого контакта), то даже если Боб и Алиса встретятся, они не будут способны доказать, что переписываются с одним и тем же человеком. Заметьте, вам не обязательно выйти на контакт с человеком, чтобы обменяться ссылками: ссылку можно сгенерировать и заранее, и сделать её многоразовой.

SimpleX также имеет просто дьявольское количество навороченных трюков для повышения вашей анонимности. Он даже позволяет редактировать и форматировать сообщения, чего (ещё) не позволяют другие упомянутые мессенджеры, и имеет потрясающую особенность, кроме него реализованную лишь партизанским телеграмом и Cwtch: можно установить ложный пин-код для входа в приложение, при вводе которого все ваши данные очищаются, и вы входите в новенький чистенький аккаунт. Ему не хватает одного: сокрытия IP-адреса по-умолчанию.

В отличие от Session, чтобы скрыть IP-адрес в SimpleX, вам нужно установить Orbot/InviZible Pro и включать его каждый раз перед открытием мессенджера. Это занимает немало времени и неосознанно отталкивает. С другой стороны, без этого, несмотря на всю вашу анонимность, ваш IP-адрес не скрыт от серверов, хотя и скрыт от собеседника (SimpleX сам признает, что сервера могут собирать ваш IP), что позволяет деанонимизировать вас в случае взлома сервера, "подбрасывания" вам своего вредоносного сервера (атака Сивиллы), злонамеренных действий владельца/-лицы сервера или законодательного принуждения для сервера выдать ваш IP.

В преимущество можно отметить, что SimpleX первым задумался об уязвимости шифрования перед квантовыми компьютерами и экспериментально ввёл протоколы, устойчивые к квантовому взлому. Хотя это еще не является приоритетным, нельзя не похвалить за перспективное мышление. SimpleX, формирующий новый идентификатор для каждого нового диалога, имеет важную психологическую уязвимость. Например, Дарвин поделился своей SimpleX-ссылкой с Алисой в ВК, и она отписала Дарвину в SimpleX "привет-привет, это Алиса". Это не обязательно значит, что Дарвину пишет именно Алиса. Ссылка могла быть перехвачена злоумышленником-Бобом, и написал вам от имени Алисы именно он, а Алиса её не получила. Более того, этот же Боб может подменить отправляемую Дарвином ссылку своей ссылкой, чтобы Алиса написала Бобу, думая, что пишет Дарвину. Тогда Боб может пересылать сообщения Алисы — Дарвину, и Дарвина — Алисе, таким образом воссоздавая атаку man-in-the-middle вручную. (В Session эта проблема решается через связь по никнейму, который можно визуально проверить.)

На самом деле есть некоторые сомнения в рандомных идентификаторах: они (пока?) не проходят ротацию, из-за чего для разных юзеров/-ок вы выглядите разным человеком, но на уровне сервера потенциально возможно идентифицировать единую личность за разными диалогами, хотя по стандарту юзеры не собирают информацию.

SimpleX не является некоммерческой организацией (и признает, что собирается использовать SimpleXChat как бизнес-проект, хотя и клянется, что не будет продавать ваши данные). В мессенджере есть боты. На данный момент большинство серверов мессенджера запущены самой компанией (и, как следствие, централизованы), что является серьёзной проблемой, но в интернете вы можете найти неофициальные сервера (что вам обязательно стоит сделать!).

SimpleX широко базируется на DNS (госдоменах). Это не угрожает вашей приватности, но позволит легко зацензурить конкретные сервера.

SimpleX не позволяет восстановить аккаунт в случае утери девайса. Это значит, что если вы утопите свой телефон (или просто разобьете в хлам экран), вам (в отличие от Session) останется создать лишь новый аккаунт, и контакты будут утеряны.

А ещё SimpleX, в отличие от Session и Briar, позволяет небольшой сбор анонимной информации о пользователях/-льницах, хотя и клянется, что она никак не связана с вашей личностью (и позволяет некоторое сотрудничество с законом). Это, на самом деле, совсем не хорошо, потому что, согласно этому исследованию, при масштабном сборе данных идентифицировать человека удивительно легко — согласно изученной модели, можно идентифицировать аж 99.98% людей по анонимизированным данным.

Недавно SimpleX ввел в использование криптовалюту.

Ключевые преимущества SimpleX:

-

Отсутствует какой-либо идентификатор для контактов (в режиме "инкогнито")

-

Устойчивое противостояние MITM

-

Хорошо противостоит атаке Сивиллы

-

Тонны наворотов для обеспечения конфиденциальности сообщений: в некоторых деталях обходит Session и Briar

-

Форматирование текста и редактирование сообщений с конечным шифрованием (нет в др.), частично квантовым

-

Присутствует PFS и BIR

-

Возможность установить ложный пинкод (пока что нет в остальных мессенджерах)

-

Фотографии и файлы хранятся децентрализованно: на разных серверах в зависимости от получателя/-льницы (в случае с Session — централизованный зашифрованный сервер в Канаде)

Ключевые недостатки:

-

Не скрывает IP-адреса по-умолчанию (и даже с Tor — менее надежно, чем в Session, хотя тоже хорошо!)

-

Не позволяет переписываться без интернета

-

Катастрофически неудобное использование аккаунта на нескольких девайсах

-

Менее устойчив против атаки Сивиллы, чем Session

-

Чуть менее устойчив к сбоям: SimpleX расчитывает на один случайно выбранный сервер, когда Session дублирует сообщение на 4-5 серверах, а Briar связывается с девайсом напрямую

-

В будущем — некоторые косметические функции за доплату

-

Для связи требуется передать ссылку/QR-код или при встрече или через сторонний канал, надежность которого SimpleX не гарантирует

-

Организация, стоящая за мессенджером, зарегистрирована как коммерческая, и вполне открыто планирует использовать чат как бизнес-проект (хоть и клянется, что это не повлияет на конфиденциальность пользователей)

-

В целом (пока) не так удобен, как Session

-

Позволяет некоторых сбор данных об использующих, что может быть опасно, хоть они и анонимизируются

-

Зависит от DNS

Ссылка на сайт. Аудит информационной безопасности SimpleXChat находится здесь. Видеоинструкция по использованию SimpleX: Invidious.

Briar

Главным (и без преуменьшения потрясающим) преимуществом Briar является возможность чатиться через Wi-fi, Bluetooth и даже карты памяти или флешки — без использования интернета. Вы можете, например, опубликовать сообщение и выбрать, с кем вы им поделитесь, а также делиться локально (по блютузу — в рамках подъезда, в школе, в ТЦ, в парке), делая ваше отслеживание не просто сложным, но невозможным (никто не сможет своевременно отследить сигнал, распространяющийся лишь на сотню метров). Приложение позволяет настроить юзеров/-к, которым вы доверяете и не доверяете (внутри одного блютуз-/вайфай-радиуса).

Briar не собирает о вас никаких данных, за исключением тех случаев, когда вы сами решите отправить отчет о сбое (если вы решите указать адрес электронной почты и/или информацию о своем устройстве, они также будут сохранены), или когда вы пользуетесь веб-сайтом Briar.

Внутри самого Briar можно настроить подключение только через Tor. Внутри Briar можно также читать RSS-ленты. Briar можно использовать не только в качестве мессенджера, но и для ведения блога:

Когда вы отправляете сообщение, оно мгновенно приходит прямо на девайс юзера/-ки через блютуз, вайфай или Тор-соединение, без серверов-посредников. Если юзер/ка оффлайн, и у него/неё хостится свой Briar Mailbox для получения сообщений, то сообщение будет временно сохранено на нём.

Однако у Briar есть пять серьезных минусов. Во-первых, в нем сложно вещать на широкую аудиторию. В отличие от Session или SimpleX, я не смог бы опубликовать ссылку на связь со мной (или на мой чат/канал), например, в конце этой статьи — нужно отдельно добавлять каждого/-ую юзера/-ку. В Briar можно вести блог, но публикациями этого блога нужно также делиться лично с каждым подписчиком/-цей. Во-вторых, Briar доступен только на Android (или системы на базе Android, вроде Graphene OS). В-третьих, без дополнительных ухищрений вы способны получать сообщения только тогда, когда девайс включен и подключен к интернету/блютузу/вай-фаю — иначе сообщения просто до вас не дойдут. А ухищрения эти не так просты: нужно заиметь второй девайс, который будет постоянно включен и подключен к интернету, чтобы он за вас получал сообщения и синхронизировался с вашим девайсом (лол). В-четвертых, при связи без Интернета он работает на P2P-протоколе — со всеми плюсами и минусами этого протокола (подробнее см. ниже). В частности, это значит, что связь идеально безопасна, если вы доверяете тому, с кем связываетесь, и почти полностью небезопасна, если не доверяеете (например, связь по блютузу территориально ограничена — это хорошо, если вы делитесь мыслями с другом/подругой, — но при этом надежно идентифицирует владельца девайса — и это плохо, если хотите делиться мыслями с незнакомцами/-ками). В-пятых, на нем нельзя делиться фотографиями, видео и файлами (только текстом).

Briar не позволяет восстановить аккаунта в случае утери девайса. Это значит, что если вы утопите свой телефон (или просто разобьете в хлам экран), вам (в отличие от Session) останется создать лишь новый аккаунт, и контакты будут утеряны.

Как видите, использование Briar крайне специфично — и пользоваться им надо также в очень специфических ситуациях. Его не нужно сравнивать с Session или SimpleX, и его функцию общения по блютузу/вай-фаю не стоит использовать для обычного анонимного общения или нелокальной деятельности.

Ключевые преимущества Briar:

-

Способен работать без интернета (по bluetooth, wi-fi, картам памяти, флешкам)

-

В отличие от аналога-Bridgefy, позволяет делиться более щепитильными данными и бóльшим количеством методов (помимо блютуза)

-

Надежная шифровка (также проверен временем)

-

Присутствует PFS и BIR

-

Не зависит от криптовалют (если это плюс)

-

Стремится скрыть ваши мета-данные и не собирает никаких данных целенаправленно

-

Рассчитан на работу с условиях экстримального локдауна (закрытия интернета)

-

Не зависит от DNS

-

Вне интернет-подключения работает P2P

-

Приложением можно поделиться оффлайн с тем/той, у кого оно ещё не установлено

-

Переведен на наибольшее количество языков в сравении с остальными мессенджерами (SimpleX, Session)

-

Организация, стоящая за мессенджером, зарегистрирована как некоммерческая

Ключевые недостатки:

-

Ненадежно скрывает вашу личность от небезопасного контакта

-

Присутствует идентификатор

-

При использовании интернет-подключения менее устойчив против атаки Сивиллы, чем Session

-

P2P-система в некоторых ситуациях представляет опасность

-

Девайс должен постоянно быть включен и доступен для интернета для получения сообщений

-

Доступен только на Android

-

Может оказаться нагрузкой на батарею

-

Нельзя удобно вещать на широкую аудиторию

-

Нельзя делиться фотографиями, видео, файлами (только текст)

Ссылка на сайт. Аудит информационной безопасности Briar находится здесь. Видеоинструкция по использованию Briar: Invidious.

Что же мне выбрать?

1. Вы полностью неанонимны — Session

Например, вы не скрываете, что вы — "Максим Кац" (или журналист/ка, или организация) — и предлагаете связываться с вами по Session-никнейму (ONS) "maximkac". Благодаря Session юзеры/-ки, связывающиеся с вами, могут быть уверены в своей полной анонимности. Благодаря никнейму вы также можете быть уверены, что вас не смогут подставить, и юзеры/-ки свяжутся с правильным человеком (длинную ссылку на вас в SimpleX, опубликованную где-то, можно незаметно заменить на поддельную). Ваши диалоги и метаданные также надежно зашифрованы. Разные люди могут подтвердить, что они связывались с одним и тем же Максимом Кацем, но это является не проблемой, а преимуществом. При этом конкретно для вас луковая маршрутизация Session бесполезна, и вы лично могли бы с таким же успехом пользоваться SimpleX с большей безопасностью и скоростью обмена сообщений, но для связывающихся с вами она имеет большое значение. (При этом связь с вами Session всё ещё безопаснее, чем связь с вами через Signal, Telegram или что-то ещё, ибо скрывает, когда вы были онлайн, читали ли вы сообщения, пересылали ли файлы и какие, и т.п., а также ваш Сигнал/Телеграм -аккаунт не могут оказаться заблокированы или доступ к ним не может заполучить злоумышленник/-ца или "техподдержка", если вы не понравитесь вашему государству.)

2. Вы полностью анонимны или псевдоанонимны — Session или SimpleX + Tor

Например, вы — активист по имени "Клайд". Вы ведете канал в телеграм, посвященный активизму, где есть контакт для обратной связи с вами. У вас есть конкретная неизменчивая личность — "Клайд" — за которой, тем не менее, вы хотите оставаться анонимным/-ой. Благодаря Session и вы, и юзеры/-ки, связывающиеся с вами, могут быть уверены в своей полной анонимности. Ваши диалоги и метаданные также надежно зашифрованы. Разные люди могут подтвердить, что они связывались с одним и тем же "Клайдом", но это не является для вас проблемой.

С другой стороны, если вы хотите связываться с разными людьми и не хотите, чтобы они могли выяснить, что с ними связывается один и тот же человек — в этом случае вам стоит использовать SimpleX + Tor.

Кроме того, если Вы делаете что-то настолько рискованное, что к Вам неиронично могут прийти, то в SimpleX есть ложный код-пароль, а в Session его (пока) нет. Так как большинство взломов переписок происходит не через взлом Tor-маршрутизации, а путём банального обыска девайсов и приставления паяльника к вашему лицу, или надежно прячьте Session от обысков в зашифрованных разделах, или используйте SimpleX + Tor с кодом уничтожения данных на входе — последнее проще.

3. Вы хотите делиться или получать материалы, подвергающиеся агрессивной цензуре (из-за сути материалов или политики вашей страны) — Session

Как я уже писал выше, благодаря тому, что не получатель/-ница скачивает данные (сообщения, файлы) с сервера отправителя, а отправитель/ница отправляет данные на дублированные сервера получателя, внутри Session вас практически невозможно подвергнуть цензуре как индивида. Добавьте к этому анонимность и простоту создания новых акаунтов (без телефонов и эмейлов), и "практически невозможно" становится "совсем невозможным".

4. Вы совмещаете анонимность и неанонимность — SimpleX + Tor

Вы хотите использовать один аккаунт для общения от своего лица ("Максим Кац") и анонимного общения ("покупатель наркотиков"), благодаря SimpleX, если наркодилер и любитель Максима Каца встретятся, они не смогут подтвердить, что связывались с одним и тем же человеком. Ваши диалоги и метаданные также надежно зашифрованы.

5. Вы общаетесь со своими друзьями — Session (или Signal)

В обычном общении, где ни вам, ни тем, кто с вами общается, не нужно скрывать свою личность, Session предоставляет колоссальную конфиденциальность и хорошо защищает от атаки Сивиллы, делая вашу переписку максимально непрозрачной для Большого брата. К тому же Session просто удобнее: в нём есть каналы, открытые чаты, никнеймы, стабильная синхронизация между девайсами и многое другое, чего ещё нет (или есть, но с множеством глюков) в SimpleX. С другой стороны, один из минусов Session для ежедневного общения — немгновенная отправка сообщений (каждое сообщение или файл отправляется задержкой из-за луковой маршрутизации, скрывающей ваш IP-адрес). На самом деле еще одним хорошим вариантов для личного общения будет Signal, ибо он предоставляет хороший высокий уровень приватности диалогов и крайне прост в использовании (сможет скачать даже бабушка), а сокрытие метаданных (как часто вы общаетесь с бабушкой) не имеет здесь такого значения.

6. Вы хотите создать одноразовую переписку или переписку на недолгий срок — Session

Session бесспорно с отрывом безопаснее SimpleX и Briar, если вы связываетесь единоразово или на недлинный срок (до полугода). Если аккаунт старше полугода-года, его безопасность начинает снижаться, сравниваясь или уступая SimpleX. При этом вы можете создавать новый аккаунт каждые полгода/год, и перепривязывать свой никнейм к новому ID, чтобы избежать этой проблемы.

7. Вы хотите надежной локальной кооперации: на акции, в автозаке, в тюрьме — Briar

Чтобы расшифровать общение в Briar, которое проходит через Bluetooth, придётся привозить мощный компьютер (для взлома шифрования) в радиус 50-100 метров от акционерской группы — что, как вы понимаете, попросту невозможно организовать за ограниченное время. Тем не менее, для этого надо использовать одноразовые телефоны, ведь по блютузу можно потенциально успеть идентифицировать девайс.

8. У вас в стране отключили интернет или вы не можете безопасно в него выйти — Briar

Если вы в КНДР и у вас в стране полностью отключен интернет — связь по Session и SimpleX попросту невозможна. Нужно использовать P2P-соединения. Из них самым безопасным будет Briar.

В конце концов, вы всегда можете использовать и Session, и SimpleX, и Briar.

Подробнее о P2P

Что такое P2P (в данном контексте)? Peer-to-peer ("узел-к-узлу" — без посредников) — это система, где связь происходит путем "девайс-девайс" (вместо "девайс-сервер-девайс"), т.е. напрямую. Стоит отличать P2P через Интернет от локального P2P (например, через bluetooth).

Преимущества P2P-соединений:

-

Соединение перехватить практически невозможно, если оно идёт не через Интернет.

-

Более эффективный обмен файлами (особенно для больших файлов или высокого спроса) — например, Торрент является P2P

-

Экономические выгоды (снижение затрат на инфраструктуру и управление).

-

Расширенная автономия пользователей, большая свобода принятия решений.

Недостатки P2P-соединений:

-

Если связь P2P осуществляется через Интернет, то между вами и получателем всё равно будут маршрутизаторы и провайдеры, которые увидят Ваш трафик. Для работы через P2P программе нужно знать IP-адрес получателя и указывать его в отправляемом IP-пакете. Его без проблем может перехватить Ваш провайдер и полностью деанонимизировать получателя.

-

Целая группа уязвимостей: в частности MITM, сетевые черви и (особенно!) атаки Сивиллы.

-

Неравномерное распределение ресурсов.

-

Проблемы с поддержанием целостности данных и доступности узлов (например, если Торрент никто не раздает, вы просто не можете его скачать).

Обновление — сага о Бастионе

С момента написания первой версии этой статьи Роскомпозор совершил хук и заблокировал почти все упомянутые в этой статье мессенджеры (в частности, Session, SimpleX, Briar, Signal, Threema и др.). Если вас интересует, как он смог это сделать в силу их децентрализации — он просто взял все 2000 IP узлов Session и заблокировал их отдельно. Поэтому я, кроме прочего, начал форсить Bastyon.

Бастион — это децентрализованная, устойчивая к цензуре сеть с открытым исходным кодом, включающая конечное шифрование & брэндмауэр в переписках и звонках, не требующая номера телефона или эмейла для регистрации, и дерзко отвергающая корпорации, банки, венчурный капитализм, централизованные сервера & государственные домены. В отличие от всех упомянутых мессенджеров, Бастион — это соц.сеть, т.е. он больше всего похож на ВК (есть своя стена, группы, видеозаписи, статьи, и др.).

Благодаря тому, что узлы Bastyon используют торренты для файлов, которые функционируют совершенно независимо от правительственных DNS и работают на узлах с постоянно меняющимися IP, в отличие от всех остальных децентрализованных мессенджеров и протоколов, доступ к этому сервису практически невозможно ограничить. Бастион (который называют "русским NOSTR") уже доказал устойчивость к блокировкам в РФ и Китае.

Другими словами, если вы однажды скачаете приложение Бастион (напр., через VPN), далее вы сможете открывать его без VPN. У него открытый исходный код и end-to-end шифрование диалогов, что обеспечивает вашу приватность. Тем не менее, хотя криптомонета, на которой базировано приложение, и прошло пару аудитов, сам Бастион пока не прошёл независимого аудита. Из-за этого я, увы, не советую использовать его для хоть сколько-то небезопасных тем, предпочитая ему Session, SimpleX или Briar с VPN. Но вы можете (и вам определенно стоит) заменить им ВК!

На удивление, в нем уже немало русскоязычного контента. Более подробно о Бастионе (и о его сравнении с Session) вы можете прочесть здесь (другая моя статья).

Важный совет

На самом деле главная уязвимость любого, даже самого приватного мессенджера — это отсутствие паролей. Даже если вы напишете человеку под тройным сквозным-поперечным шифрованием со скрытием IP/MAC/dondald's-адреса и утилизацией ключей шифрования, но к вам тупо придут с обыском (или попросят показать телефон у входа в метро) — если на приложении нет пароля, все диалоги просто будут прочитаны. Более того, этим вы можете подставить не только себя, но и всех тех, с кем вы переписывлись.

Это работает и наоборот: если собеседник/ца пойдёт, например, на протест без пароля на мессенджере, и попадется в руки неприятелей, им станет известно и то, что вы писали. Каждый раз, когда вы с кем-то переписываетесь, вы делаете небольшую ставку на то, что человек — не долбаеб.

Вот что можно сделать:

-

Ставьте пароли на мессенджеры. Это очень простое и крайне эффективное решение. У него в самом деле нет минусов.

-

Установите автоудаление сообщений на какой-нибудь срок (например, месяц) — в этом случае даже украденные, вымоленные или выбитые под пытками ключи шифрования ничем не смогут восстановить диалоги.

-

Предпочитайте знакомиться анонимно. Например, если вы познакомитесь с кем-то внутри Session, и вы не выдавали о себе персонифицирующих деталей, даже если собеседник/ца окажется задержан недоброжелателями и диалог с вами будет прочитан — это ударит по приватности переписки, но никак не деанонимизирует вас.

-

Создавайте больше псевдонимов. Пускай разные люди знают о вас как о разных аккаунтах, даже личностях. Если одна личность окажется разоблачена — другие могут остаться в безопасности.

Выводы

Стоит понимать, что при грамотном подходе анонимно теоретически можно общаться даже через ВК: номер телефона купить за монеро через Тор, входить через виртуальную машину и Tor+самодельный VPN, стараться не писать длинных сообщений или маскировать свой стиль письма, чтобы избежать лингвистической экспертизы, или вообще слать друг другу ссылки на самоуничтожающиеся записки (впрочем, за исключением последнего метода с записками, ваш диалог будет анонимным, но не конфиденциальным — т.е. его смогут читать лишние лица). С другой стороны, человеческий фактор неустраним, и даже через лучший мессенджер вы можете довериться незнакомцу/ке и сообщить свой домашний адрес майору ФСБ. Тем не менее, чем сложнее схема для сохранения анонимности, тем, естественно, проще допустить в ней ошибку, поэтому проще и надежнее сразу использовать нормальный мессенджер.

Комментарии

Автору стоит подумать над тем

Автору стоит подумать над тем, чтобы собрать на основе своих текстов базу знаний. Такого рода тексты, к сожалению, быстро устаревают, вставлять дописки — раздувать и без того объёмную простыню, но и рисковать что-то упустить. Например, про дельтачат идёт рассказ образца 2022 года, не позже: сейчас они насаждают chatmail-аккаунты и ставят препоны всем, кто пытается авторизоваться по обычной почте.

Не рекомендую вообще ничего

Не рекомендую вообще ничего из вышепречисленного. Может быть, хотя какая-то степень безопасности будет достигнута, если вы где-то за пределами РФ поставите свой почтовый сервер на свой физический сервер и будете сами шифровать инофрмацию передаваемую, тогда есть шансы что она нигде не будет дублироваться и когда вы захотите уничтожить сервер вы уничтожите его вместе с информацией. Вообще что-то безопасное можно организовать только на своем сервере через onion, что бы наружу торчали не IP адреса ваши, а onion сайт. Так можно неидексируемый закрытый форум создать и вообще все что угодно. А все остальное вас компромитирует. Вас, как боевую группу. Пропагандой лучше всего заниматься там, где больше всего людей, то есть публиковаться везде, и на ютубе, и в ВК, и в Одноклассниках, но это, повторюсь, для дела массового распространения информации, а не для закрытой коммуникации, это совсем разные вещи. Сколько нибудь безопасное общение вам не будет обеспечено ни в одной системе, которая существует публично и доступна в апсторе и плеймаркете, они все по делам о терроризме сотрудничают и своими, и межгос тоже. Вас сдадут, будут пытать, а когда все выбьют закроют. Не доверяйте свою безопасность никому, кроме себя. Государства в этом плане умнее, они для властей создают системы специальной связи и тратят на это огромные средства, например, на вывод даже своей спутниковой группировки, а не пользуются псевдобезопасными средствами для массового рынка.

По этим псевдобезопасным продуктам закрывали перевозчиков кокаина и педофилов, их почему-то сливать можно государству, а вас нельзя. По партии кокаина в Гамбурге брали людей с переписками в Session и Signal

Добавить комментарий